|

||||||||||||||||

| <Добавить в Избранное> <Сделать стартовой> <Реклама на сайте> <Контакты> | ||||||||||||||||

|

||||||||||||||||

| ||||||||||||||||

|

| ||||||||||||||||

Безопасность -> Защита информации -> Безопасность на потоке | ||||||||||||||||

Безопасность на потоке

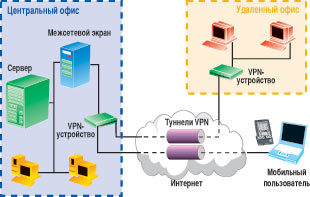

Открытость Сети не гарантирует компаниям безопасности передаваемой по ее каналам конфиденциальной информации. Если же применить специальные технологии, то Интернет также станет прекрасной средой для организации защищенной связи с удаленными пользователями Изречение "кто владеет информацией, тот владеет миром" сегодня является далеко не пустой фразой. Многие начинают понимать его смысл, когда теряется конфиденциальная информация. Например, по данным исследований Computer Security Institute, проведенных среди 503 наиболее известных американских компаний, финансовые потери этих организаций от различных компьютерных преступлений и махинаций в прошлом году составили $455,85 млн. Для защиты локальных компьютерных сетей создается множество преград в виде межсетевых экранов, антивирусных программ (см. ЧИП 5/2003, с. 58) и др. Но сегодня далеко не каждая ЛВС может обойтись без общения с внешним миром, то есть связей с удаленными филиалами и пользователями. Правда, в этом случае становятся уязвимыми для злоумышленников каналы связи, особенно если они проложены через общедоступные сети. Например, безграничные каналы Глобальной паутины вовсе не гарантируют сохранность передаваемой по ним информации. И все же выход для обеспечения безопасности данных существует. А решения, позволяющие строить защищенные каналы связи в Сети, называются виртуальными частными сетями - VPN (Virtual Private Networks). Изюминка решенияВ документации к операционной системе Windows 98 под VPN понимается "сетевая технология, обеспечивающая безопасный доступ к сетям организаций через Интернет или локальные сети". Действительно, VPN наделена многими свойствами выделенной линии, которая развертывается в пределах общедоступной сети. В общем случае VPN - это сеть, которая обеспечивает достаточно надежный, безопасный и экономичный способ конфиденциальной связи между компаниями и их клиентами, а также отдельными подразделениями какой-либо фирмы, ее удаленными пользователями и центральным офисом. Причем для связи используются сети общего пользования (например, тот же Интернет или телефонная сеть). Кроме того, VPN-сети успешно справляются и с защитой корпоративной сети от вирусов, хакеров или чрезмерно любознательных. Однако, пожалуй, наиболее важным преимуществом построения VPN-каналов через Интернет является их способность снизить расходы на внешние каналы связи между удаленными офисами или пользователями. По данным различных зарубежных компаний, VPN-каналы позволили им снизить ежемесячные затраты на междугородные магистральные линии (в среднем находящиеся в пределах $1-2 тыс.) до $20 на одного пользователя. Так, например, компании AFC Enterprises и Morse Diesel после применения VPN сократили телекоммуникационные затраты на дальнюю связь на 95 %. К преимуществам VPN-сетей также следует отнести высокую надежность, масштабируемость (легко подключить новые сети или пользователей), развитость топологии сети (возможность охвата больших территорий), простоту конфигурирования, мониторинг событий и действий пользователей и низкую стоимость сетевого оборудования. Да и организовать VPN несложно, предварительно установив требуемое ПО и/или оборудование. Далее пользователи с такой нехитрой экипировкой подключаются к интернет-провайдеру, а затем к корпоративной сети, получая те же привилегии доступа, что и при работе непосредственно в офисе.

Кирпичики VPNИногда создание виртуальных частных сетей называют процессом построения туннелей в глобальных сетях, по которым передаются данные. Однако следует понимать, что такие туннели являются логическими каналами, перестающими существовать сразу после окончания сеанса связи. В этом, пожалуй, и кроется их прелесть: они избавляют компании от платы за фиксированную линию связи (платить обычно приходится только за доступ в Интернет и за объем переданного трафика). По VPN-каналам можно передавать пакеты данных различных протоколов (например, Ethernet и Token Ring). Данные локальной сети упаковываются в VPN-пакеты, затем происходит изменение заголовка передаваемых пакетов, после чего информация транслируется через общедоступную сеть. При этом возможен не только выборочный подход к разношерстному трафику, но и назначение требуемого приоритета обслуживания (например, аудиофайлы передаются в первую очередь). Для построения таких туннелей применяются определенные технологии. Сегодня существуют различные протоколы VPN, но наибольшее распространение получили PPTP (Point-to-Point Tunneling Protocol), L2TP (Layer 2 Tunneling Protocol) и IPSec (IP Security). Кстати, разработкой протоколов в свое время занимались разные компании. Так, PPTP - детище группы Microsoft, 3Com, Ascend Communications, U.S. Robotics и ECI Telematics; протокол IPSec был предложен IETF (Internet Engineering Task Force), а L2TP разработан Microsoft и Cisco Systems. По мнению аналитиков, в последнее время набирает очки популярности протокол IPSec, который в отличие от своих оппонентов преобразует данные на сетевом уровне (PPTP, L2TP - преобразуют данные на канальном уровне). Это придает ему такую же универсальность, какая свойственна IP-протоколу. По некоторым данным, на протоколе IPSec сегодня функционирует более 65 % всех VPN-сетей. Следует отметить, что перед входом в туннель данные еще и шифруются. Прочитать такие данные могут только пользователи, обладающие ключом шифрования. В VPN-системах получили распространение алгоритмы кодирования информации DES, Triple DES (3DES), AES и другие (см. ЧИП 7/2003, с. 54). При помощи таких алгоритмов можно организовать различные уровни кодирования данных (зависит от длины ключа, алгоритма, методики шифрования). Однако, как показывает практика, высокая степень кодирования может снизить производительность всей VPN-системы.

Виртуальная одежкаВсе продукты для построения VPN-сетей можно условно разделить на две категории: программные и аппаратные. Так, программное решение для VPN - это готовое приложение, которое устанавливается на подключенном к сети компьютере со стандартной операционной системой. Обычно такое ПО выполняет клиент-серверные функции для всех подключаемых по VPN-каналам пользователей. Для лучшей защиты и производительности VPN-приложения с серверной функцией устанавливаются на отдельные ПК, которые находятся во всех удаленных офисах. Сегодня для организации защищенных VPN-туннелей предлагается различное специализированное ПО. Например, такими продуктами являются F-Secure VPN+ 5.40 от компании F-Secure Corporation для Windows 9x/NT4.0/2000 и Solaris/Linux и NetMAX VPN Server от Cybernet Systems, управление которыми выполняется через стандартный браузер. Для защиты передаваемых данных по VPN-каналам в этих продуктах применяется мощный алгоритм 168-битового шифрования Triple DES. В свою очередь программный продукт Novell BorderManager от всемирно известного поставщика Novell использует архитектуру клиент-сервер и тоже ориентирован на виртуальные частные сети. С помощью Novell BorderManager 3.7 EPFGS VPN client пользователи рабочих станций Windows 9X/Mе/NT4.0/2000/XP могут безопасно соединяться через Интернет с локальной сетью, защищенной Novell VPN server. Интересным является также продукт WatchGuard Mobile User VPN от компании WatchGuard Technologies, обеспечивающий мобильным пользователям безопасное подключение к корпоративной сети с домашних ПК. В нем реализовано шифрование VPN-сетей c IPSec на основе алгоритмов DES/3DES, а также проверка подлинности и целостности данных (по протоколам SHA1/MD5). Обычно стоимость программных продуктов для VPN зависит от выбранной конфигурации (количества лицензий) и может составить от нескольких сотен до десятков тысяч долларов. Правда, в Интернете можно найти и бесплатные решения для VPN. Например, таким ПО является HTTP-Tunnel - довольно удобный "инструмент" для туннелирования любого протокола внутри HTTP для Windows 9X/Mе/NT4.0/2000/XP. Еще один продукт - FreeS/WAN 2.00 или просто S/WAN известен с конца 90-х как Linux-реализация IPSec-протокола. Преимущества VPN-решений на основе ПО (как, впрочем, и других) очевидны: использование уже установленного сетевого оборудования и ОС, неизменяемая топология сети, нет потребности специально обучать персонал. Кроме того, новый софт обычно умеет распознать и обрабатывать уже настроенные сетевые службы аутентификации пользователей. Правда, если кроме VPN-ориентированного ПО на сервере выполняются другие приложения, их производительность может снизиться, что потребует более производительного сервера. Поэтому необходимо оценивать не только количество одновременно выполняемых VPN-сессий, но и их уровень защиты, тип используемого туннелирования и др. Кроме того, сбой сервера с VPN-программой автоматически приводит к невозможности установления всех VPN-соединений.

Железные доспехиЗачастую многих вышеназванных недостатков лишены аппаратные VPN-решения. Они, как правило, выполняются в виде отдельного устройства (VPN-шлюза), включающего в себя процессор, память, системы шифрования и специальное программное обеспечение. Нередко в качестве аппаратных VPN-решений могут использоваться маршрутизаторы после "прошивки" специальной программы. Некоторые производители добавляют в ПО и функции межсетевых экранов (см. ЧИП 5/2003, с. 90), что дополнительно гарантирует защиту ЛВС от несанкционированного доступа и различного рода атак. Кроме того, к достоинству таких VPN-устройств можно добавить высокую производительность при кодировании данных (в некоторых системах она может превышать 100 Мб/с). Сегодня на рынке представлены различные аппаратные VPN-решения. Например, эффективным продуктом для обеспечения сетевой безопасности является семейство Contivity компании Nortel Networks. Так, системы Contivity 600 и 1000 ориентированы на небольшие компании и поддерживают работу до 50 (серия 600) и 30 (серия 1000) туннелей. Для крупных заказчиков подойдут модели Contivity 1700, 2700 и 4600. Эти системы способны организовать до 500, 2 тыс. и 5 тыс. VPN-сессий соответственно. В этих устройствах поддерживаются функции динамической IP-маршрутизации поверх VPN-туннелей, межсетевых экранов, трансляцию NAT-адресов, приоритезации трафика, управления полосой пропускания каналов и др. Не менее интересной выглядит и линейка маршрутизаторов Cisco 7100 компании Cisco Systems. Так, устройства Cisco 7120 и Cisco 7140 поддерживают протоколы туннелирования IPSec, PPTP, L2TP, L2F и GRE, функции межсетевого экрана (МЭ) и систему обнаружения вторжений (включены в ОС Cisco IOS Firewall), а также более 30 сетевых интерфейсов. При этом производительность Cisco 7140 с включенными VPN-услугами может достигать 140 Мб/с. Семейство ZyWALL компании ZyXEL состоит из устройств ZyWALL 1, 10, 50, 100 и 200. Так, например, старшая модель ZyWALL 200 поддерживает до 200 VPN-сессий (протоколы IPSec, PPTP и L2TP), функции межсетевого экрана, IP-маршрутизации, резервирования полосы пропускания канала связи, DHCP-сервера и др. Линейка продуктов VPN Firewall Bricks компании Lucent Technologies представляет собой интегрированные платформы с поддержкой VPN, межсетевых экранов, виртуальных ЛВС (VLAN). Младшая система VPN Firewall Brick 20 ориентирована на рынок небольших организаций, поддерживает до 55 VPN-туннелей и до 20 виртуальных МЭ. Старшая же модель VPN Firewall Brick 500 обеспечивает до 8 тыс. VPN-туннелей. В свою очередь новая серия шлюзов Avaya SG Security Gateway (модели SG5, SG5X, SG200, SG203 и SG208) является составляющей IP-решений Avaya для организаций. Эти устройства поддерживают одновременно функции VPN (до 5 сессий в младших моделях SG5/SG5X и до 8 тыс. - в старшей SG208), многоуровневого межсетевого экрана, управления полосой пропускания, приоритезацию трафика. Кроме того, шлюзы выполняют трансляцию адресов (NAT) для H.323, функции DHCP Relay и DHCP Server для IP-устройств, защиту от атак Denial of Service сетевых устройств обработки и передачи голоса и данных. Следует отметить, что в новых маршрутизаторах VPN-службы нередко уже интегрированы в ОС "железа". Правда для активации функций виртуальных частных сетей следует иногда уплатить дополнительно некоторую сумму поставщику устройства. Цены же на аппаратные устройства с VPN, в зависимости от функциональных возможностей, находятся в пределах от нескольких сотен до десятков тысяч долларов.

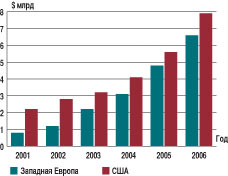

Каждому по VPNСегодня в мире VPN-решения достаточно популярны. Так, согласно отчету IDC, в 2001 году мировой рынок VPN-услуг составил $2 млрд по сравнению с $600 млн за 2000 год. А уже к 2004 году аналитики прогнозируют рост этого рынка до $17,6 млрд. Также прогнозируется существенный рост доходов сервис-провайдеров, предоставляющих услуги VPN на IP-сетях (IP-VPN). Например, аналитики Analysys прогнозируют, что к 2006 году доход европейских поставщиков IP-VPN услуг вырастет до $6,6 млрд по сравнению с $1,2 млрд в 2002 году. Решения виртуальных частных сетей сегодня используются у компаний разного масштаба и разных сфер деятельности. Например, недавно крупнейший в Германии банк Deutsche Bank принял решение о приобретении дополнительно 5 тыс. клиентских VPN-продуктов, доведя их общее количество до 20 тыс. В Украине также находят применение VPN. По некоторым данным, подобные решения используются в сетях "Укрпошти", банка "Аваль", "Укрзалiзницi" и др. Понятно, что виртуальные каналы доступны не только крупным заказчикам, тем более что клиентские программы уже интегрированы во многие ОС. Действительно, бесплатный вариант организации VPN очень удобен для ограниченных в бюджете пользователей. Однако надо понимать, что вряд ли стоит гнаться за дешевизной решений, особенно там, где на кон поставлена безопасность информации. Поэтому к выбору VPN-продуктов нужно подходить серьезно, и принцип "семь раз отмерь - один раз отрежь" здесь окажется как нельзя кстати. Автор: Олег Никитенко |

| ||||||||||||||||

| ||||||||||||||||

| Copyright © CompDoc.Ru | ||||||||||||||||

| При цитировании и перепечатке ссылка на www.compdoc.ru обязательна. Карта сайта. |